Portfólio

Metodologia

Este portfólio foi desenvolvido por meio de pesquisa exploratória, na leitura de blogs de engenharia de software e sistemas como principais fontes de estudo, para estruturar etapas e atividades, alinhados a práticas de metodologia aplicada em trabalhos acadêmicos.

“Core Skills” Habilidades para o portfólio

Interpretação de textos relacionada à Engenharia de Software e sistema da computação !

Objetivo do Portfólio

O objetivo deste portfólio é consolidar os conteúdos estudados por meio de atividades práticas e leituras, permitindo ao conhecimento teórico e aplicação prática. Dessa forma, o portfólio serve como ferramenta de aprendizagem contínua, registrando o desenvolvimento das competências.

Aprendizagem da disciplina

Aprender sobre Redes de Computadores foi como abrir uma janela para entender como o mundo realmente se conecta. Protocolos e endereçamento até topologias e dispositivos de rede — ajudou a transformar algo aparentemente invisível em um sistema claro.

Redes não são apenas cabos e pacotes; são a base que permite que tudo funcione, desde uma simples mensagem até sistemas globais inteiros. Essa experiência ampliou minha visão tecnológica e fortaleceu minha capacidade de analisar redes

Dificuldades e Soluções no Processo

Dificuldade encontrada foi utilizar o software Packet Tracer. No início, adaptar-me ao ambiente do programa, localizar ferramentas e compreender sua lógica de funcionamento foi um desafio, especialmente por ser um software com muitas opções, recursos e detalhes técnicos.

Com inúmeros programas, cada um com interfaces e modos de uso diferentes, é natural que seja necessário um tempo de prática para se familiarizar com suas funcionalidades.

Ideia cenário

Galeria

Rede de computador

O que é uma rede de computadores?

Uma rede de computadores conjunto de dispositivos interligados — como computadores, servidores, switches, roteadores e smartphones — que compartilham informações, recursos e serviços por meio de algum tipo de comunicação, geralmente usando cabos ou conexões sem fio.

Qual o objetivo de uma rede de computadores?

Objetivo é permitir a comunicação e o compartilhamento. Isso inclui compartilhar dados, acessar sistemas remotamente, utilizar recursos como impressoras e armazenamento

O que é uma rede de comunicação de dados?

Transmitir informações digitais entre dois ou mais pontos. Ela utiliza meios físicos (cabos, fibra óptica, rádio) e protocolos de comunicação para garantir que os dados sejam enviados, transportados e recebidos de forma correta e segura.

Comunicação

Influência das redes

As redes impulsionaram o uso de microcomputadores, facilitaram a troca de informações, permitiram o compartilhamento de periféricos e a colaboração em atividades. Também melhoraram a comunicação entre setores, filiais e fornecedores, tornando as empresas mais ágeis e competitivas.

Elementos que forma a Internet

Mapa Mental – Redes de Computadores e a Internet

Internet

- Grande rede mundial interconectada

- Permite comunicação e uso de serviços digitais

Infraestrutura de Rede

- Cabos, fibras ópticas, antenas

- Equipamentos que transportam dados

Aplicações Distribuídas

- Funcionam em vários dispositivos

- Exemplos: e-mail, redes sociais, streaming, jogos online

Hospedeiros (Sistemas Finais)

- Computadores

- Smartphones

- Servidores

- Tablets e outros dispositivos de acesso

Enlaces de Comunicação

- Fibra óptica

- Cabos metálicos

- Wi-Fi

- Ondas de rádio

Roteadores

- Fazem comutação de pacotes

- Definem rotas até o destino

- Controlam o caminho dos dados

ISPs (Provedores de Internet)

Conectam usuários à rede mundial

Empresas que fornecem acesso à Internet

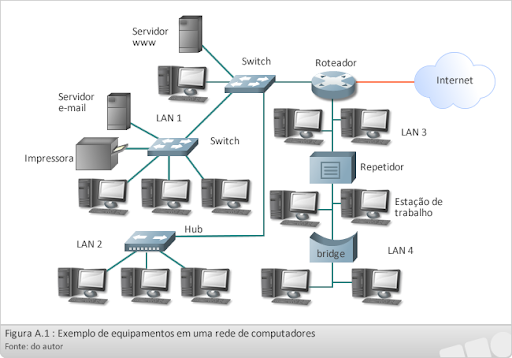

Equipamentos de Redes de Computadores

Utilizam equipamentos de comunicação entre máquinas e pela interconexão de segmentos de rede. Além do cabeamento, dispositivos de hardware e software controlam, organizam e direcionam o tráfego de dados. Equipamentos estão repetidores, hubs, bridges, switches, transceivers e roteadores.

Repetidores

- Regeneram e amplificam sinais entre segmentos de rede.

- Permitem aumentar o alcance físico de uma LAN.

- Atuam na camada física (Camada 1) do modelo OSI.

- Alguns possuem recurso de auto-particionamento, isolando falhas.

- Limitados pelo protocolo (ex.: Ethernet permite até 4 repetidores no caminho).

Hub (Concentrador)

- É um repetidor multiportas, servindo como ponto central de conexão.

- Não filtra pacotes: envia tudo para todas as portas (broadcast).

- Pode ser conectado por cascateamento ou empilhamento.

- Opera na Camada 1, sem inteligência de rede.

Bridges (Pontes)

- Segmentam a rede em sub-redes para reduzir tráfego.

- Filtram pacotes com base no endereço MAC.

- Operam na Camada 2 (Enlace).

- Podem converter padrões (ex.: Ethernet ↔ Token Ring).

- Manipulam pacotes, não sinais elétricos (diferente dos repetidores).

Switch (Comutador)

- Evolução do hub, com processamento inteligente.

- Segmenta a rede criando domínios de colisão independentes.

- Permite várias comunicações simultâneas.

- Opera na Camada 2, mas switches avançados também atuam na Camada 3.

- Permite criação de VLANs em modelos gerenciáveis.

- Reduz tráfego, aumenta desempenho e segurança.

Transceptor

- Faz a conversão eletro-óptica de sinais.

- Permite comunicação entre dispositivos que usam fibra óptica e cabo metálico.

Roteador (Router)

- Responsável por interligar redes diferentes.

- Define rotas e encaminha pacotes entre sub-redes e a Internet.

- Usa endereços IP para comunicação.

- Pode ser um equipamento dedicado ou uma máquina configurada como roteador.

- Opera na Camada 3 (Rede) do modelo OSI.

Hub x Switch (Diferenças)

Hub:

- Simples, envia pacotes para todas as portas (broadcast).

- Menor segurança e maior tráfego.

- Camada 1.

Switch:

- Armazena MACs em uma tabela interna e envia pacotes somente ao destino correto.

- Reduz tráfego, aumenta segurança e eficiência.

- Camada 2 (alguns camada 3).

- Item essencial para redes modernas.

Protocolos

Protocolos de rede são conjuntos de regras que padronizam a comunicação entre computadores e dispositivos, garantindo que a troca de dados aconteça de forma organizada, segura e eficiente. Funcionam como uma “linguagem comum”, permitindo que equipamentos de diferentes fabricantes se comuniquem corretamente.

Como funcionam

- Regras de comunicação: Definem como os dados são formatados, enviados, recebidos e interpretados.

- Padronização: Assegura compatibilidade e confiabilidade entre diferentes sistemas.

- Segmentação: Os dados são divididos em pacotes com informações de origem e destino, permitindo a remontagem precisa no receptor.

Elementos-chave

- Sintaxe: Formato e estrutura dos dados.

- Semântica: Significado e propósito das informações transmitidas.

- Timing: Tempo, velocidade e sincronização da transmissão.

Principais protocolos

- TCP/IP: Base da comunicação na Internet.

- HTTP / HTTPS: Protocolo de acesso a páginas web (HTTPS com segurança adicional).

- FTP / SFTP: Transferência de arquivos (SFTP é seguro).

- DHCP: Atribuição automática de endereços IP.

- SMTP: Envio de e-mails.

- IMAP / POP3: Recebimento de e-mails.

- SSH: Acesso remoto seguro.

- NTP: Sincronização de horário entre dispositivos.

Cliente Servidor

Este portfólio foi desenvolvido por meio de pesquisa exploratória, na leitura de blogs de engenharia de software e sistemas como principais fontes de estudo, para estruturar etapas e atividades, alinhados a práticas de metodologia aplicada em trabalhos acadêmicos.

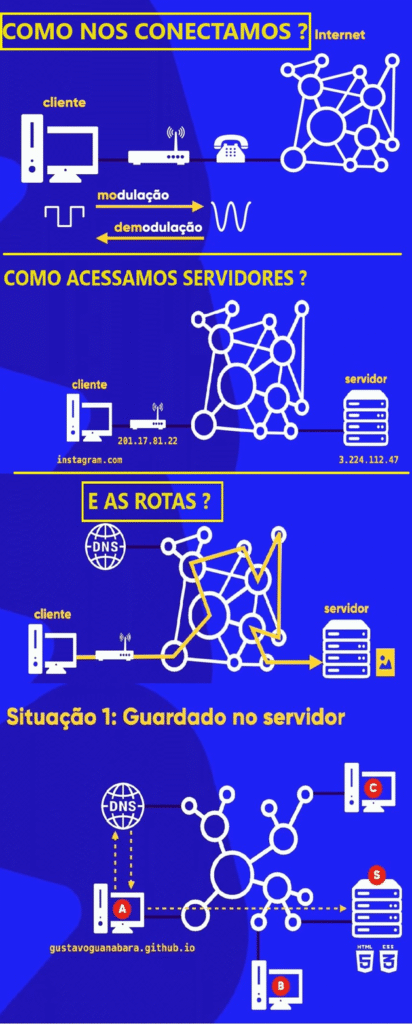

Cliente e Servidor:

Enviar um sinal de um dispositivo X para um dispositivo Y, existir várias rotas.

ROTEADORES definem as rotas que compõem a rede. Os pacotes de dados podem chegar em seu computador por diversas rotas diferentes, tudo vai depender do tráfego no momento da transmissão.

Um pacote de dados é uma unidade de dados transformada em um único pacote que viaja ao longo de um determinado caminho de rede. Pacotes de dados são usados nas transmissões de Protocolo da Internet (IP) para dados que navegam na Web e em outros tipos de redes.

EXEMPLO: você no ponto A é o CLIENTE. A pizzaria no ponto B é o SERVIDOR. O motoboy é o PACOTE e sua pizza é o DADO. Internet funcionar dessa maneira.

Cliente

É o dispositivo ou programa que faz solicitações.

Pode ser um computador, um navegador, um aplicativo, etc.

Exemplo: quando você abre o navegador e acessa um site, o navegador é o cliente.

Servidor

É a máquina ou sistema que fornece serviços, dados ou recursos ao cliente.

Ele fica sempre ativo, esperando requisições.

Exemplo: o servidor que contém as páginas do site acessado.

Funcionamento

- Cliente envia pedido

- Servidor processa

- Servidor devolve resposta

- Cliente exibe ou usa a informação

Vantagens

- Centralização dos dados

- Controle e segurança

- Facilidade de administração

- Organização clara entre funções

Modelos

- Navegar na web (HTTP)

- E-mails (SMTP/IMAP/POP3)

- Jogos online

- Acesso a arquivos em rede

Tipos de SERVIDORES

- Servidor de site (WebHost)

- Servidor de streaming

- Servidor de arquivos

- Servidor de e-mail

- Servidor de Arquivos

- Servidor de banco de dados

- Servidor de mídia

- Servidor de backup

- Servidor FTP

- Servidor Proxy.

SERVIDOR NÃO TEM NOME, TEM NÚMERO(url é a ponte para o DNS e o DNS dar o ip do servidor ai terei acesso ao servidor e ao site, TUDO ISSO PRECISAR DO DOMINIO GITHUB.IO / .COM / .IO / .STORE/ .ORG / .NET ETC.. )

Um servidor é um computador equipado com um ou mais processadores, bancos de memória, portas de comunicação, softwares e, ocasionalmente, algum sistema para armazenamento de dados, como hard disks internos ou memórias SSD.

O termo servidor também define um recurso dentro de um sistema computacional maior, capaz de processar aplicações, prestar serviços e armazenar dados. Esses sistemas podem ser físicos ou virtuais, estarem instalados local ou remotamente. Normalmente, são escaláveis e possuem alto poder de processamento

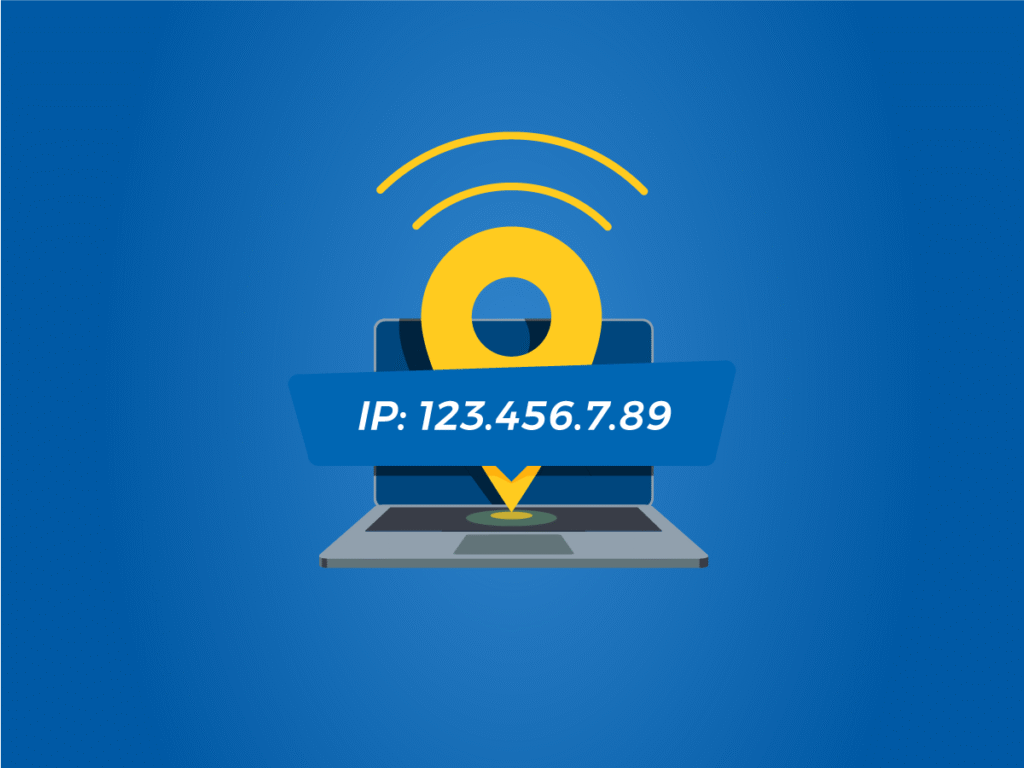

Identificando os nós

Como vimos anteriormente, a Internet funciona baseada em um conjunto de protocolos chamado TCP/IP. Um protocolo garante que todas as comunicações seguirão um mesmo padrão, permitindo que dispositivos que são diferentes, com tecnologias completamente distintas, possam se trocar mensagens. Uma das funções do TCP/IP, mais especificamente do IP, é identificar os nós. Mas o que seria esse nó? A resposta é simples: um nó é cada ponto que está conectado à rede. Quando você “se conecta” à Internet, recebe uma identificação única. Essa identificação é um ENDEREÇO IP.

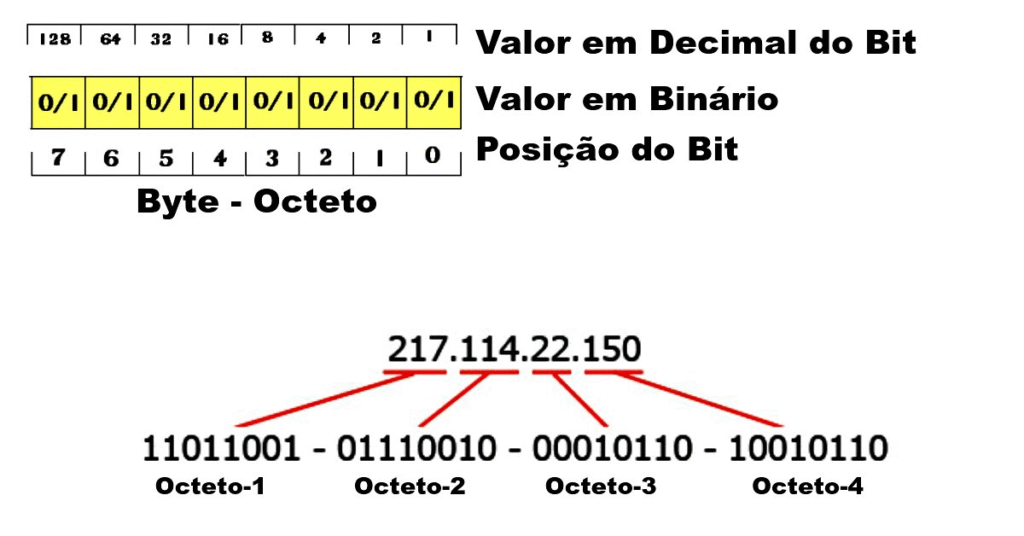

Os IPs mais antigos (IPv4) usam 4 octetos, que são conjuntos de 8 bits separados por pontos, totalizando 32 bits por identificador.

Ex: 123.45.67.89 = 01111011.00101101.01000011.01011001

Os IPs mais modernos (IPv6), usam 128 bits ao todo (o que é 4x mais bits que o IPv4).

Ex: 2001:0db8:85a3:08d3:1319:8a2e:0370:7344

DNS

Sistema DNS da internet funciona praticamente como uma agenda de telefone ao gerenciar o mapeamento entre nomes e números. Os servidores DNS convertem solicitações de nomes em endereços IP, controlando qual servidor um usuário final alcançará quando digitar um nome de domínio no navegador da web

é um sistema de gerenciamento de nomes nas redes e na internet. Ele é responsável por localizar e traduzir para números IP os endereços dos sites que digitamos nos navegadores. altamente confiável e estável.

Domínio: É NOME QUE IDENTIFICAR O SITE SERVIDOR NÃO TEM NOME, TEM NÚMERO (url é a ponte para o DNS e o DNS dar o ip do servidor ai terei acesso ao servidor e ao site, TUDO ISSO PRECISAR DO DOMINIO GITHUB.IO / .COM / .IO / .STORE / .ORG / .NET ETC.. )

- NOME ÚNICO

- PAGO ANUALMENTE

VÁRIOS TLDs ((Lista de Domínios de Nível Superior; do inglês: Top Level Domain) ).

Hospedagem: É LOCAL ONDE O SITE ESTARÁ ARMAZENADO, LOCAL PARA HOSPEDAR, LOCAL PARA GUARDAR, HOSPEDAGEM É IGUAL UM CLIENTE DE HOTEL SE HOSPEDAR EM UM HOTEL.

SABER ESCOLHER MUITO BEM, SE SUPORTA PHP, PYHTON, RUBY etc.

URL: é o endereço que você digita para entrar um site na Internet ou em uma intranet. A sigla URL significa: Uniform Resource Locator, que é definida como “Localizador Uniforme de Recursos”.

- ESPAÇO PARA ARMAZENAR ARQUIVOS

- PAGO MENSALMENTE (parte de url)

Portanto, otimizar URLs pode ser uma ótima maneira de melhorar o ranqueamento do seu site nas páginas de resultados de mecanismos de pesquisa (SERPs).

cada imagem carregada tem seu próprio URL, permitindo que os usuários as acessem diretamente. O URL a seguir leva à imagem em destaque do nosso artigo Como criar um site

Núcleo de Rede

Núcleo da Rede

Parte da infraestrutura responsável por transportar dados:

- Realiza:

- Comutação (switching)

- Encaminhamento (routing)

- Administra os recursos da rede, como:

- meios de transmissão,

- repetidores,

- roteadores.

Processo de Comutação

- Refere-se à alocação de recursos da rede para permitir a transmissão de dados.

- Define como o meio de transmissão é compartilhado entre os dispositivos.

- Principais tipos:

- Comutação por Circuitos

- Comutação por Pacotes

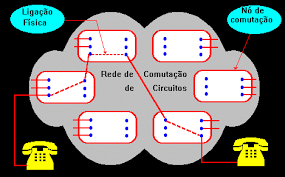

Comutação por Circuitos

O que é?

TDM (Multiplexação por Divisão de Tempo)

Comunicação ocorre através de um caminho dedicado e exclusivo entre os dois pontos.

Os recursos ficam reservados durante toda a conexão.

Exemplo clássico: rede de telefonia tradicional.

Utiliza técnicas de transmissão:

FDM (Multiplexação por Divisão de Frequência)

TAXONOMIA DA REDE

Redes de Comutação de Pacotes

São redes em que os dados são enviados em pacotes. Cada pacote pode seguir caminhos diferentes ou compartilhados dependendo do tipo de comutação.

Existem dois tipos principais:

- Comutação de Circuito Virtual (CV)

- Comutação de Datagramas (não mencionada no seu trecho, mas útil para contraste)

Redes de Circuitos Virtuais (CV)

Um circuito virtual é uma conexão lógica entre duas pontas da comunicação. Embora os pacotes ainda sejam enviados separadamente, eles seguem um caminho predefinido, como se houvesse um “circuito” entre origem e destino.

Características principais mencionadas:

- Conexão através de Circuito Virtual

- Antes do envio dos dados, é estabelecida uma rota lógica entre o remetente e o destinatário.

- Identificador de Circuito Virtual (ID CV)

- Cada pacote que faz parte de um mesmo circuito virtual recebe um identificador (ID CV) no cabeçalho.

- Esse ID é usado pelos comutadores para encaminhar os pacotes corretamente, sem precisar do endereço real de origem ou destino.

- Endereços reais não são necessários na comutação

- Diferente de redes de datagramas, os pacotes não carregam o endereço de destino completo, apenas o ID CV.

- Comutadores mantêm informações de estado

- Cada nó da rede mantém uma tabela de estado, associando o ID CV ao próximo salto (próximo comutador ou link) do circuito.

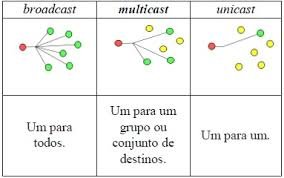

Transmissão em Redes quanto à difusão

| Tipo de transmissão | Destinatário | Exemplo |

|---|---|---|

| Unicast | 1 nó específico | Envio de um e-mail para uma pessoa |

| Multicast | Grupo de nós | Transmissão de vídeo para inscritos |

| Broadcast (difusão) | Todos os nós na rede | DHCP ou ARP em LAN |

Tipos de Transmissão

- Unicast

- Destinatário: 1 nó específico

- E-mail para uma pessoa

- Multicast

- Destinatário: Grupo específico de nós

- Streaming de vídeo para inscritos

- Broadcast (Difusão)

- Destinatário: Todos os nós da rede

- DHCP, ARP em LAN

Aplicações Comuns

- Descoberta de serviços (DHCP)

- Atualização de tabelas de roteamento

- Anúncios de rede ou dispositivos

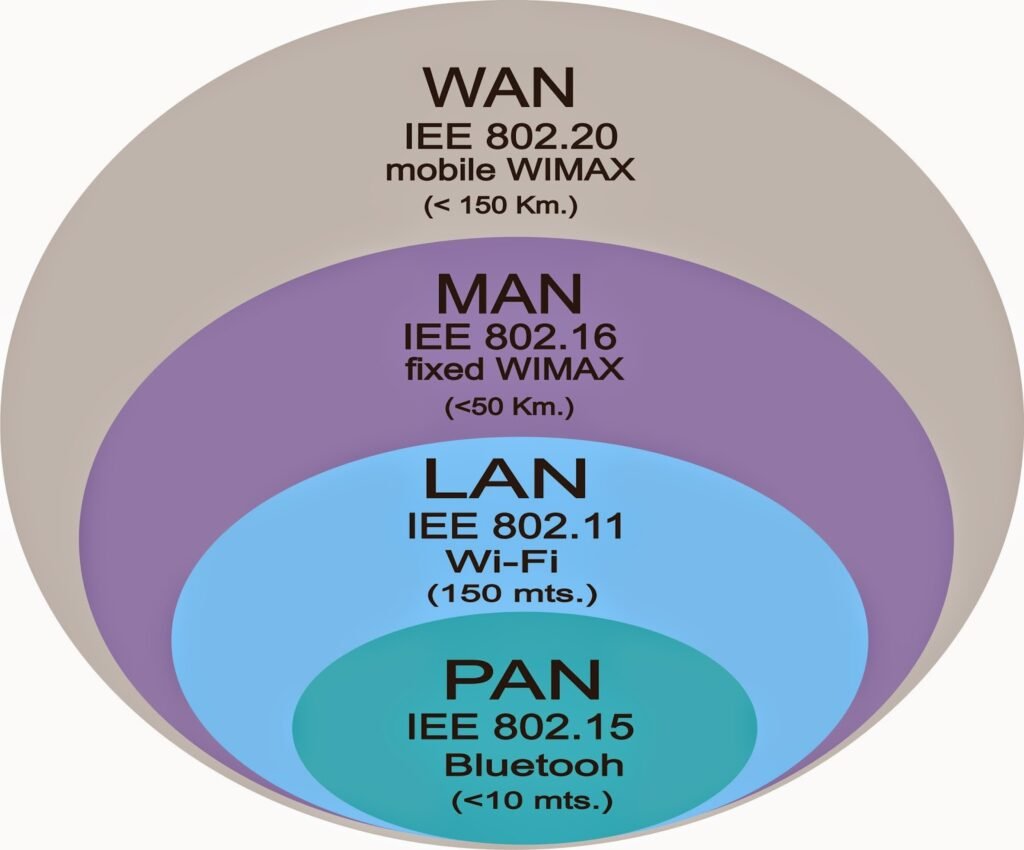

Classificação das Redes quanto à abrangência

PAN – Personal Area Network (Rede de Área Pessoal)

- Abrangência: Até alguns metros (cerca de 1 a 10 m)

- Uso: Comunicação entre dispositivos pessoais

- Exemplos:

- Bluetooth

- Conexão entre smartphone e fones de ouvido

- Conexão entre notebook e smartwatch

LAN – Local Area Network (Rede de Área Local)

- Abrangência: Uma casa, prédio ou campus (até 1 km)

- Uso: Conectar computadores, impressoras e servidores próximos

- Exemplos:

- Redes de escritório

- LANs domésticas (Wi-Fi, Ethernet)

- Características:

- Alta velocidade (100 Mbps a 10 Gbps)

- Normalmente propriedade privada

MAN – Metropolitan Area Network (Rede de Área Metropolitana)

- Abrangência: Cidade ou região metropolitana (cerca de 5 a 50 km)

- Uso: Interconectar redes LAN dentro de uma cidade

- Exemplos:

- Redes de empresas com filiais na mesma cidade

- Redes de universidades espalhadas pela cidade

- Características:

- Velocidade média a alta

- Pode ser pública ou privada

WAN – Wide Area Network (Rede de Longa Distância)

- Abrangência: País, continente ou global

- Uso: Interligar redes LAN e MAN geograficamente distantes

- Exemplos:

- Internet

- Redes corporativas internacionais

- Características:

- Velocidade variável

- Usa links públicos e privados (fibra, satélite, rádio)

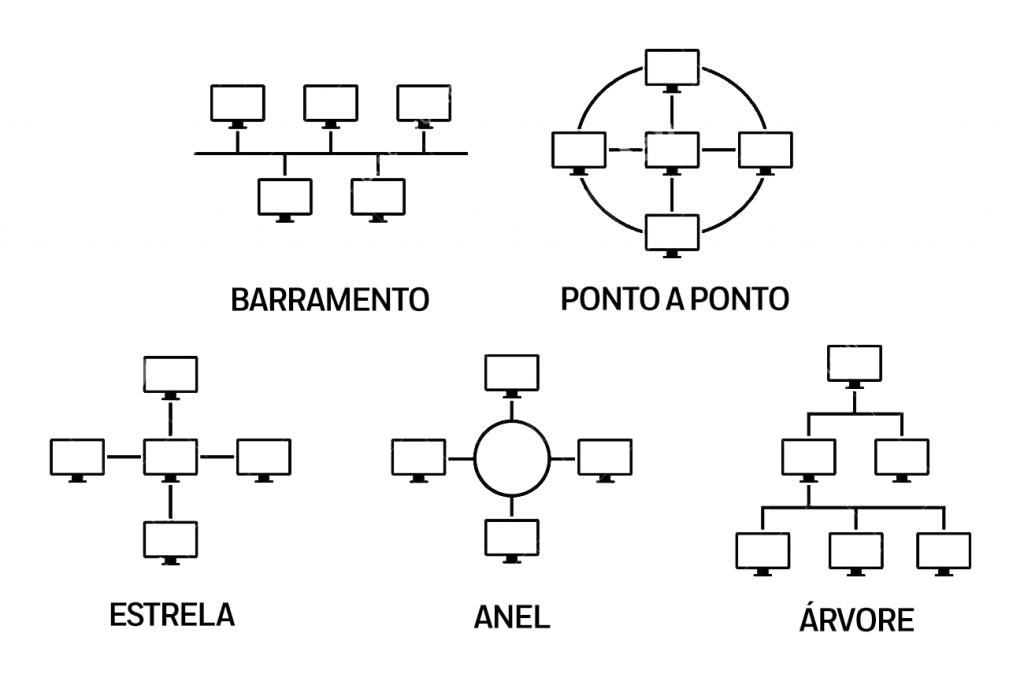

CLASSIFICAÇÃO DAS REDES QUANTO A

TOPOLOGIA

Topologia Ponto a Ponto (Peer-to-Peer)

- Descrição: Cada dispositivo se conecta diretamente a outro dispositivo.

- Características:

- Simples de implementar

- Cada nó pode enviar e receber dados diretamente

- Geralmente usada em pequenas redes ou conexões diretas

- Exemplo: Conexão direta entre dois computadores via cabo crossover

Topologia em Barramento (Bus)

- Descrição: Todos os dispositivos estão conectados a um cabo principal (backbone).

- Características:

- Fácil instalação

- Baixo custo

- Problemas no cabo principal afetam toda a rede

- Exemplo: Redes Ethernet antigas (coaxial)

Topologia em Estrela (Star)

- Descrição: Todos os dispositivos conectam-se a um dispositivo central (hub, switch, roteador).

- Características:

- Fácil manutenção e expansão

- Se o nó central falhar, a rede para

- Problemas em um dispositivo isolado não afetam os outros

- Exemplo: Redes Ethernet modernas

Topologia em Anel (Ring)

- Descrição: Cada dispositivo se conecta ao próximo formando um circuito fechado.

- Características:

- Dados circulam em uma direção (ou duas, em anel duplo)

- Falha em um nó pode interromper a rede (a não ser que haja redundância)

- Exemplo: Redes Token Ring

Topologia em Árvore (Tree)

- Descrição: Estrutura hierárquica combinando estrela e barramento.

- Características:

- Cada nível conecta-se ao nível superior (pai → filhos)

- Fácil expansão e segmentação

- Problema em um nível superior pode afetar subníveis

- Exemplo: Redes corporativas com departamentos e filiais

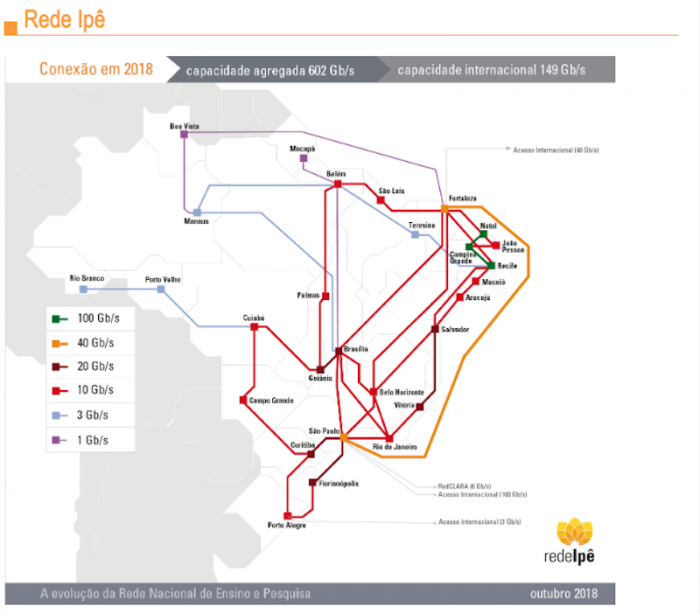

ISPs E BACKBONES

- Um ISP é uma empresa ou organização que fornece acesso à Internet para usuários finais, empresas e outras redes.

Funções principais:

- Conectar usuários à Internet.

- Fornecer endereçamento IP e serviços como DNS, e-mail, hospedagem.

- Atuar como intermediário entre o usuário e a estrutura de rede global (Backbone).

- Claro, Vivo, TIM, Oi, NET, Comcast, AT&T.

Backbone da Internet

Definição:

- Uuma rede de alta capacidade que conecta grandes redes e ISPs, formando a espinha dorsal da Internet.

- Transfere grandes volumes de dados entre regiões, países e continentes.

Características:

- Alta velocidade e capacidade: links de fibra óptica de 100 Gbps ou mais.

- Redundância e confiabilidade: múltiplos caminhos para evitar falhas.

- Conexão entre ISPs e redes regionais: o backbone interliga diferentes provedores e grandes centros de dados.

Modelos de backbone:

- Redes da AT&T, Level 3, Google Global Network, redes internacionais de fibra submarina.

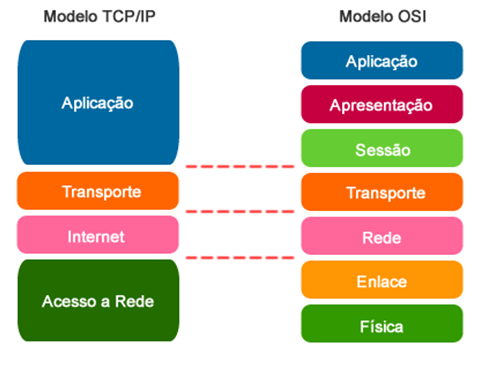

Modelo Osi Modelo TCP/IP

Modelo OSI

| Camada (OSI) | Função principal | Protocolos/Exemplos | Analogia (Carta/Correio) |

|---|---|---|---|

| 7. Aplicação | Interface com o usuário, serviços de rede | HTTP, FTP, SMTP, DNS | Conteúdo da carta (mensagem, foto, email) |

| 6. Apresentação | Formatação, criptografia, compressão | JPEG, MPEG, SSL/TLS | Traduzir a carta, criptografar ou comprimir |

| 5. Sessão | Gerencia a comunicação entre sistemas | NetBIOS, RPC | Marcar horário da entrega, manter conexão |

| 4. Transporte | Entrega confiável, controle de erros e fluxo | TCP, UDP | Envelope resistente, cópias para garantir entrega |

| 3. Rede | Roteamento, endereçamento | IP, ICMP | Escolher o caminho que a carta vai percorrer |

| 2. Enlace (Link) | Comunicação na rede local, detecção de erros | Ethernet, Wi-Fi, PPP | Endereço na rua, CEP, selo da carta |

| 1. Física | Meio físico de transmissão | Cabos, fibra, rádio | Transporte físico da carta (caminhão, avião, carteiro) |

Modelo TCP/IP

| Camada TCP/IP | Função principal | Exemplo de protocolo |

|---|---|---|

| Aplicação | Comunicação com o usuário | HTTP, FTP, SMTP, DNS |

| Transporte | Confiabilidade, entrega correta | TCP, UDP |

| Internet | Endereçamento e roteamento | IP, ICMP |

| Acesso à rede | Envio físico dos dados | Ethernet, Wi-Fi |

Camada de Aplicação (Application Layer)

- Função: Fornece serviços de rede diretamente aos aplicativos.

- Protocolos comuns: HTTP, HTTPS, FTP, SMTP, DNS, Telnet.

- Analogia: É o conteúdo da carta — o que você realmente quer enviar (mensagem, foto, e-mail).

Camada de Transporte (Transport Layer)

- Função: Garante que os dados sejam entregues completos, na ordem correta, ou simplesmente os envia sem garantia (dependendo do protocolo).

- Protocolos comuns:

- TCP → entrega confiável, controle de erros e sequenciamento.

- UDP → entrega rápida, sem garantia de ordem ou integridade.

- Analogia: O envelope resistente ou não que garante que sua carta chegue inteira ou rápida.

Camada de Internet (Internet Layer)

- Função: Determina o caminho dos dados (endereçamento e roteamento) até o destino.

- Protocolos comuns: IP, ICMP, ARP.

- Analogia: O mapa ou rota que o carteiro vai seguir para entregar a carta na cidade correta.

Camada de Acesso à Rede (Network Access / Link Layer)

- Função: Transmite os dados fisicamente pelo meio (cabos, Wi-Fi, fibra óptica).

- Protocolos comuns: Ethernet, Wi-Fi, PPP, ATM.

- Analogia: O transporte físico da carta — caminhão, avião, moto, etc.

TCP/IP quase não existia como padrão

- Nos anos 70, havia vários protocolos de rede concorrentes (X.25, NCP, IPX/SPX).

- TCP/IP só se tornou padrão em 1983, quando a ARPANET adotou oficialmente.

- Sem essa padronização, a internet moderna talvez nunca tivesse existido

O nome TCP/IP é uma combinação de dois protocolos

- TCP (Transmission Control Protocol) → garante que os dados cheguem completos e na ordem.

- IP (Internet Protocol) → garante que os dados encontrem o caminho certo até o destino.

- Originalmente, eram dois protocolos separados, mas hoje sempre são usados juntos.

O TCP/IP é “agnóstico” quanto ao hardware

- Funciona em qualquer tipo de rede, seja cabo, fibra, satélite ou rádio.

- Isso permitiu que redes diferentes se conectassem e formassem a Internet global.

O endereço IP já tem história e evolução

- Começou com IPv4 (32 bits) → cerca de 4 bilhões de endereços.

- Hoje, com a explosão de dispositivos, usamos IPv6 (128 bits) → praticamente endereços ilimitados.

- Cada mudança reflete a capacidade de evoluir do TCP/IP sem quebrar a rede.

O TCP/IP foi pensado para redes

- A ideia inicial era permitir que redes diferentes se comunicassem mesmo que não confiassem totalmente umas nas outras.

- Por isso, é robusto, escalável e tolerante a falhas — a base da internet resiliente que temos hoje

4,3 bilhões de endereços IPv4 e uma quantidade virtualmente infinita de endereços IPv6, que são

340340340 undecilhões,IP significa Internet Protoco,

Endereços IP – Internet Protocol

Um Endereço IP (Internet Protocol address) é um identificador numérico atribuído a cada dispositivo conectado a uma rede que utiliza o protocolo IP. Ele cumpre duas funções principais: identificar o dispositivo e indicar sua localização na rede, permitindo a comunicação entre diferentes sistemas.

Tipos de IP:

- IPv4: Endereços de 32 bits, geralmente representados em quatro octetos decimais, como

192.168.1.2. - IPv6: Endereços de 128 bits, desenvolvidos para atender ao crescimento da Internet e permitir um número praticamente ilimitado de endereços.

Função e Utilização:

- Identificação de hosts e interfaces de rede.

- Definição de roteamento e localização na rede.

- Tradução de nomes de domínio em endereços IP via DNS (Domain Name System), facilitando o acesso humano, por exemplo,

www.wikipedia.org.

Classes de Endereços IPv4:

- Classe A: Grandes redes, 1º byte 0-127

- Classe B: Redes médias, 1º byte 128-191

- Classe C: Pequenas redes, 1º byte 192-223

- Classe D: Multicast, 1º byte 224-239

- Classe E: Reservada, 1º byte 240-255

Endereços Especiais:

- 127.0.0.1: Loopback / localhost

- 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16: Redes privadas

- 255.255.255.255: Broadcast

- Os endereços IP são fundamentais para a comunicação em rede, permitindo identificar dispositivos, localizar hosts e facilitar o roteamento eficiente de dados. Com o IPv6, a Internet tornou-se escalável e preparada para bilhões de dispositivos conectados simultaneamente.

rastrear um endereço IP, você pode usar ferramentas online como o LocalizaIP ou Whois {Whoer para encontrar informações básicas de localização (país, estado e cidade) e o provedor. Para dados mais específicos sobre IPs brasileiros, utilize o serviço de busca no site do Registro.Br. É importante saber que o rastreamento direto de um indivíduo não é possível com essas ferramentas, sendo necessário um mandado judicial para obter informações detalhadas com o provedor de internet,

- LocalizaIP: Insira o endereço IP no site para obter informações como país, estado, cidade e provedor.

- Whois: Use serviços como o Whois-service {Whoer para pesquisar domínios e IPs, revelando o proprietário e dados de contato.

- Registro.Br: Acesse o site do Registro.Br, vá em “ferramentas” e use o serviço de diretório WHOIS para IPs registrados no Brasil, obtendo dados como o provedor, o ASN (Sistema Autônomo de Endereçamento), contato de “abuse” e o CNPJ do titular.

- IP Logger: Para rastrear visitantes de um link, o IP Logger oferece análises de tráfego de navegação, incluindo informações sobre o dispositivo que acessou o link, como país, cidade, provedor.

Métodos para Ocultar um IP

- VPN (Rede Privada Virtual): Considerada a melhor e mais segura opção. Uma VPN cria um túnel criptografado para todo o seu tráfego de internet e o redireciona através de um servidor remoto. O site ou serviço que você acessa verá o endereço IP do servidor VPN, não o seu real.

- Vantagens: Oferece forte criptografia, segurança completa em redes Wi-Fi públicas e anonimato robusto.

- Desvantagens: Serviços de alta qualidade geralmente têm um custo mensal.

- Servidor Proxy: Um servidor proxy funciona como um intermediário entre o seu dispositivo e a internet. Ao usá-lo, seu tráfego passa pelo servidor proxy, e o site de destino vê o IP do proxy.

- Vantagens: Existem opções gratuitas e pode ser útil para tarefas específicas.

- Desvantagens: A maioria dos proxies gratuitos não criptografa seu tráfego e pode ser mais lenta ou menos segura do que uma VPN.

- Navegador Tor (The Onion Router): Este navegador gratuito oculta seu endereço IP roteando seu tráfego através de múltiplos servidores voluntários (nós) em todo o mundo. Cada nó “descasca” uma camada de criptografia, tornando extremamente difícil rastrear a origem da conexão.

- Vantagens: É gratuito e oferece um alto nível de anonimato.

- Desvantagens: A navegação tende a ser significativamente mais lenta devido ao roteamento em várias camadas.

Conversão IP

Converter um IP (IPv4) para decimal, divida o endereço em quatro octetos, multiplique cada octeto pela potência correspondente de 256 (começando por

2560256 to the 0 power2560 à direita) e some os resultados. Por exemplo, para

192.168.1.1192.168 .1 .1192.168.1.1, a fórmula é

(192×2563)+(168×2562)+(1×2561)+(1×2560)open paren 192 cross 256 cubed close paren plus open paren 168 cross 256 squared close paren plus open paren 1 cross 256 to the first power close paren plus open paren 1 cross 256 to the 0 power close paren(192×2563)+(168×2562)+(1×2561)+(1×2560).

Passo a passo detalhado

- Divida o endereço IP: Separe o endereço IP em seus quatro octetos, os números separados por pontos. Para o exemplo

192.168.1.1192.168 .1 .1192.168.1.1, os octetos são

192192192,

168168168,

111 e

111.

- Calcule a potência de cada octeto: Multiplique cada octeto por

256256256 elevado à sua posição. As posições começam do 0 à direita.

- Primeiro octeto (mais à esquerda):

192×2563192 cross 256 cubed192×2563

- Segundo octeto:

168×2562168 cross 256 squared168×2562

- Terceiro octeto:

1×25611 cross 256 to the first power1×2561

- Quarto octeto (mais à direita):

1×25601 cross 256 to the 0 power1×2560

- Primeiro octeto (mais à esquerda):

- Some os resultados: Some os quatro valores calculados para obter o número decimal final.

Converter o IP

192.168.1.1192.168 .1 .1192.168.1.1 para decimal:

192×2563=192×16.777.216=3.221.225.472192 cross 256 cubed equals 192 cross 16.777 .216 equals 3.221 .225 .472192×2563=192×16.777.216=3.221.225.472

168×2562=168×65.536=11.010.048168 cross 256 squared equals 168 cross 65.536 equals 11.010 .048168×2562=168×65.536=11.010.048

1×2561=1×256=2561 cross 256 to the first power equals 1 cross 256 equals 2561×2561=1×256=256

1×2560=1×1=11 cross 256 to the 0 power equals 1 cross 1 equals 11×2560=1×1=1

Somando tudo:

3.221.225.472+11.010.048+256+1=3.232.235.7773.221 .225 .472 plus 11.010 .048 plus 256 plus 1 equals 3.232 .235 .7773.221.225.472+11.010.048+256+1=3.232.235.777

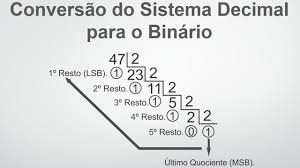

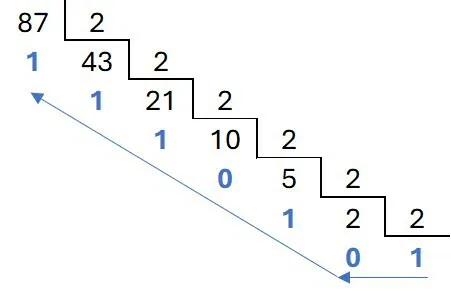

Decimal para binário

Endereço MAC

É um identificador de hardware único para uma interface de rede, como Wi-Fi ou Ethernet, composto por 12 dígitos hexadecimais (00:0D:83:B1:C0:8E) e pode ser encontrado nas configurações de rede do seu dispositivo.

MAC significa “Media Access Control” (Controle de Acesso ao Meio) e o endereço é um código de 48 bits que identifica exclusivamente uma placa de rede, não tendo relação com os computadores da Apple. O IEEE (Instituto de Engenheiros Eletricistas e Eletrônicos) gerencia a alocação de endereços MAC, que são divididos em duas partes, os três primeiros bytes (OUI) para o fabricante e os três últimos bytes atribuídos pelo fabricante.

Protocolo NCP: (network control protocol) criado para comunica entre os 4 computadores existente, havia um problema de tráfego lendo foi o primeiro protocolo de servidor da ARPANET e denia todo o procedimento de conexão entre dois pontos.

Protocolo TCP: (transmission control protocol) criado por Bob Kahn a ideia do TCP era eliminar o problema do NCP que tinha o problema de paralisação total da rede, porém havia muitos pontos e havia problema de identificação dos pontos Vint Cerf criou um protocol de identificação transformando tudo em TCP/IP

Protocolo TCP/IP:

Referência online: é tipo um manual das linguagens da HTML E CSS gratuito e liberado MDN, W3C oficial, Whatwg living Standart e última w3school feito por empresa norueguesa.

CLIENTE E SERVIDOR TCP QUEBRA A MENSAGEM IP É ENDEREÇO, TCP QUEBRA A IMAGEN E NO FINAL CHEGARÁ OS PEDAÇOS PEQUENO

SE MANDAR IMAGEM INTEIRA A REDE MUNDIAL PODE FICAR LENDA ENTÃO É ENVIADO AO PEDAÇOS PEQUENOS DE UM PONTO A SERVIDOR PARA O PONTO B CLIENTE

Segurança da Informação

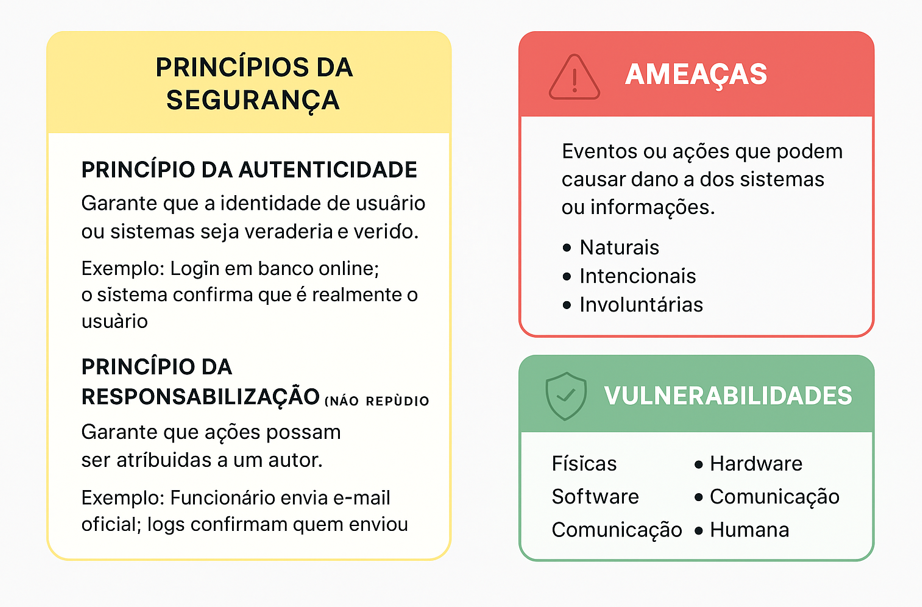

Princípio da Autenticidade

- Definição: Garante que a identidade de usuários, sistemas ou mensagens seja verdadeira e verificável.

- Exemplo: Um usuário acessa seu banco online usando login e senha; o sistema confirma que é realmente ele antes de permitir transações.

Princípio da Responsabilização

- Definição: Garante que ações realizadas em um sistema possam ser atribuídas de forma única a quem as realizou, evitando que alguém negue sua autoria.

- Exemplo: Um funcionário envia um e-mail oficial da empresa; registros do servidor confirmam quem enviou, impedindo que ele negue a autoria.

Ameaças e Pontos Fracos

O que são?

- Ameaças: Qualquer evento ou ação que possa causar dano a sistemas ou informações.

- Vulnerabilidades (Pontos Fracos): Falhas ou fraquezas que podem ser exploradas por ameaças.

Diferença:

- A ameaça é o perigo em potencial.

- A vulnerabilidade é a fraqueza que permite que o perigo se concretize.

Tipos de Ameaças

- Naturais: Fenômenos da natureza que podem danificar sistemas, como enchentes, incêndios ou terremotos.

- Intencionais: Ataques deliberados, como hackers, vírus ou phishing.

- Involuntárias: Erros humanos ou falhas acidentais que causam danos sem intenção.

Vulnerabilidades

O que são?

- São falhas ou fraquezas em sistemas que podem ser exploradas por ameaças para causar prejuízos.

Exemplos:

- Uma porta de servidor sem senha;

- Software desatualizado com falhas de segurança;

- Funcionário sem treinamento em segurança da informação.

Tipos de Vulnerabilidades

- Físicas: Falhas em segurança física, como portas abertas, falta de câmeras ou proteção contra incêndio.

- Hardware: Defeitos ou limitações em equipamentos que podem ser explorados.

- Software: Bugs, falhas ou códigos maliciosos em sistemas.

- Comunicação: Falhas em redes, como transmissão não criptografada ou acesso não autorizado.

- Humana: Erros, negligência ou falta de conscientização de usuários.

| Categoria | Definição | Exemplo / Tipo |

|---|---|---|

| Princípio da Autenticidade | Garante que a identidade de usuários ou sistemas seja verdadeira e verificável | Login em banco online; o sistema confirma que é realmente o usuário |

| Princípio da Responsabilização (Não Repúdio) | Garante que ações possam ser atribuídas a um autor, impedindo que negue a autoria | Funcionário envia e-mail oficial; logs confirmam quem enviou |

| Ameaças | Eventos ou ações que podem causar dano a sistemas ou informações | Naturais, Intencionais, Involuntárias |

| Vulnerabilidades | Falhas ou fraquezas que podem ser exploradas por ameaças | Porta de servidor sem senha, software desatualizado, erro humano |

| Tipos de Ameaças | Categorias de ameaças que afetam sistemas | Naturais: incêndios, enchentes; Intencionais: hackers, vírus; Involuntárias: erros acidentais |

| Tipos de Vulnerabilidades | Diferentes origens de fraquezas | Físicas: acesso físico sem proteção; Hardware: falhas em equipamentos; Software: bugs; Comunicação: redes não seguras; Humana: erro ou negligência do usuário |

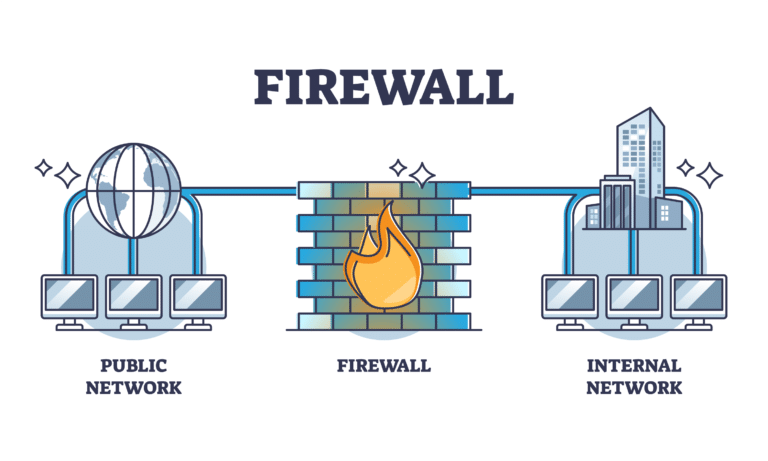

Firewall

Tipos de firewall:

- Firewall de rede: Protege toda a rede, geralmente implementado em roteadores ou servidores dedicados.

- Firewall de host: Protege apenas um computador ou dispositivo específico, geralmente como software instalado no sistema operacional.

Modos de operação:

- Filtro de pacotes: Analisa cada pacote de dados individualmente, permitindo ou bloqueando com base em regras como endereço IP, porta ou protocolo.

- Inspeção de estado (stateful): Acompanha o estado das conexões, permitindo decisões mais inteligentes sobre o tráfego.

- Proxy: Atua como intermediário, recebendo solicitações do usuário e encaminhando-as, ocultando a rede interna.

Funções adicionais:

- Bloquear ataques externos, como tentativas de invasão.

- Prevenir o acesso a sites ou serviços não autorizados.

- Registrar e monitorar tráfego para análise de segurança.

VM

Máquinas virtuais (VMs) para segurança é eficaz devido ao seu isolamento, que impede que ameaças em uma VM afetem o sistema host ou outras máquinas virtuais. Elas permitem testes seguros de aplicativos, arquivos e softwares maliciosos em ambientes controlados (sandboxes), como também auxiliam em recuperação de desastres e na execução de tarefas em sistemas operacionais diferentes de forma segura.

VMs melhoram a segurança

- Isolamento de ameaças: Uma VM infectada pode ser isolada do sistema principal, impedindo que vírus e malware se espalhem.

- Ambientes de teste seguros (Sandbox): É possível testar arquivos e softwares suspeitos dentro de uma VM sem o risco de danificar o sistema host. Isso é fundamental para análise de malware e desenvolvimento de soluções de segurança.

- Navegação segura: VMs podem ser usadas para navegar em sites não confiáveis ou abrir e-mails de spam, contendo qualquer malware apenas dentro do ambiente virtual.

- Recuperação de desastres: VMs facilitam a implementação de soluções de recuperação de desastres, como failover e redundância, sem a necessidade de hardware adicional.

- Execução de sistemas diferentes: Permitem a execução de sistemas operacionais distintos do host, o que é útil para testar aplicativos em diferentes plataformas ou para executar softwares legados em um ambiente isolado.

Referências Bibliográficass

UFRN – IMDTEC. Redes de computadores I: arquitetura de Internet – parte sobre máscara de rede. UFRN, [s. d.]. Disponível em: https://imdtec.imd.ufrn.br/assets/download/redes-de-computadores-i/05-arquitetura-internet-parte-ii-REDES-DE-COMPUTADORES-I-IMD.pdf. Acesso em: 20 nov. 2025.

UFRGS. Redes de computadores. [S. l.], 2018. Disponível em: https://www.ufsm.br/app/uploads/sites/413/2018/12/redes_computadores.pdf. Acesso em: 20 nov. 2025.

AMAZON WEB SERVICES. O que são redes de computadores? AWS, 2025. Disponível em: https://aws.amazon.com/pt/what-is/computer-networking/. Acesso em: 20 nov. 2025.

IBM. O que é rede de computadores? IBM, 2025. Disponível em: https://www.ibm.com/br-pt/topics/networking. Acesso em: 20 nov. 2025.

REDES TEC. Analisadores de protocolos: o que são e quais as melhores opções. Redes TEC, 2025. Disponível em: https://redes.tec.br/analisadores-de-protocolos-o-que-sao-e-quais-as-melhores-opcoes/. Acesso em: 20 nov. 2025.

OFICINA DA NET. 192.168.1.1: o que é esse IP, como acessar e resolver problemas de Wi-Fi. Oficina da Net, 2025. Disponível em: https://www.oficinadanet.com.br/redesdecomputadores/artigos/192-168-1-1-o-que-e-esse-ip-como-acessar-e-resolver-problemas-de-wi-fi. Acesso em: 20 nov. 2025.

KLEBER, Ricardo. Redes de computadores (disciplina INT.INF.2M). RK Website, 2025. Disponível em: https://www.ricardokleber.com.br/ifrn/tin1160/. Acesso em: 20 nov. 2025.

GUIA DE TI. Redes de computadores – Guia de TI. Guia de TI, 2025. Disponível em: https://guiadeti.com.br/tecnologias/redes-de-computadores/. Acesso em: 20 nov. 2025.

TELECO. Curso básico de sistemas de telecomunicações: rede de computadores – LAN, MAN e WAN. Teleco, [s. d.]. Disponível em: https://www.teleco.com.br/Curso/Cbrede/pagina_3.asp. Acesso em: 20 nov. 2025.

AVAST. O que é LAN? Rede local: tipos e explicações. Avast, 2025. Disponível em: https://www.avast.com/pt-br/c-what-is-lan. Acesso em: 20 nov. 2025.

CANAL TI. Tipos de redes de computadores – LAN, WAN, MAN, RAN, PAN, WWAN, WMAN, CAN, SAN. Canal TI, 2016. Disponível em: https://www.canalti.com.br/redes-de-computadores/tipos-de-redes-lan-wan-man-ran-pan-wwan-wman-can-san. Acesso em: 20 nov. 2025.

BÓSON TREINAMENTOS. Qual a diferença entre LAN, MAN e WAN em redes de dados? Bóson Treinamentos, [s. d.]. Disponível em: https://www.bosontreinamentos.com.br/redes-computadores/qual-a-diferenca-entre-lan-man-e-wan-em-redes-de-dados/. Acesso em: 20 nov. 2025.

INSTALTEC. Os principais tipos de redes de computadores: LAN, MAN, WAN. Instaltec, 2022. Disponível em: https://www.instaltec.com.br/os-principais-tipos-de-redes-de-computadores/. Acesso em: 20 nov. 2025.

MICROSOFT. Endereçamento TCP/IP e sub-rede. Microsoft Learn, [s. d.]. Disponível em: https://learn.microsoft.com/pt-br/troubleshoot/windows-client/networking/tcpip-addressing-and-subnetting. Acesso em: 20 nov. 2025.

BÓSON TREINAMENTOS. O que é máscara de sub-rede? Bóson Treinamentos, [s. d.]. Disponível em: https://www.bosontreinamentos.com.br/redes-computadores/o-que-e-mascara-de-sub-rede/. Acesso em: 20 nov. 2025.

LENOVO. O que é uma máscara de rede? Lenovo Brasil, [s. d.]. Disponível em: https://www.lenovo.com/br/pt/glossary/netmask/. Acesso em: 20 nov. 2025.

IMASTERS. Dicas sobre máscaras de rede. iMasters, [s. d.]. Disponível em: https://imasters.com.br/devsecops/dicas-sobre-mascaras-de-rede. Acesso em: 20 nov. 2025.

DEV EXPLORADOR. Máscara de sub-rede IPv4. Dev Explorador, 2024. Disponível em: https://devexplorador.com/mascara-de-sub-rede/. Acesso em: 20 nov. 2025.

LIFEWIRE. 255.255.255.0 subnet mask for IP networks. Lifewire, 2011. Disponível em: https://www.lifewire.com/255-255-255-0-ip-networking-818371. Acesso em: 20 nov. 2025